Kaspersky Anti Targeted Attack

Kaspersky Anti Targeted Attack — это платформа класса XDR, разработанная компанией «Лаборатория Касперского». Предназначена для своевременного обнаружения и противодействия угрозам (атаки нулевого дня, целевые и сложные целевые атаки). Решение разработано для корпоративных пользователей, сертифицировано ФСТЭК и ФСБ России, включено в Единый реестр российского программного обеспечения Минцифры.

Основная задача платформы заключается в том, чтобы максимально усложнить злоумышленнику проведение атаки, сделав её максимально трудоёмкой и финансово затратной. В таком случае повышается вероятность отказа от злонамеренных действий.

Принцип работы платформы

Аналитические модули работают с данными сетевых сенсоров и агентов рабочих мест и на основе внутренних алгоритмов выносят вердикт. В случае необходимости они передают объекты на анализ в песочницу. Она в изолированной виртуальной среде производит исследование объекта и по своим внутренним алгоритмам выносит наиболее точный вердикт об объекте и характере угрозы. Затем она отправляет вердикт на центральный узел, откуда пользователь получает рекомендации по работе с данным объектом (инцидентом).

Аналитика угроз осуществляется в двух режимах — через встроенный в решение Kaspersky Security Network и (или) через портал «Лаборатории Касперского». Система позволяет производить ретроспективный и проактивный анализ угроз.

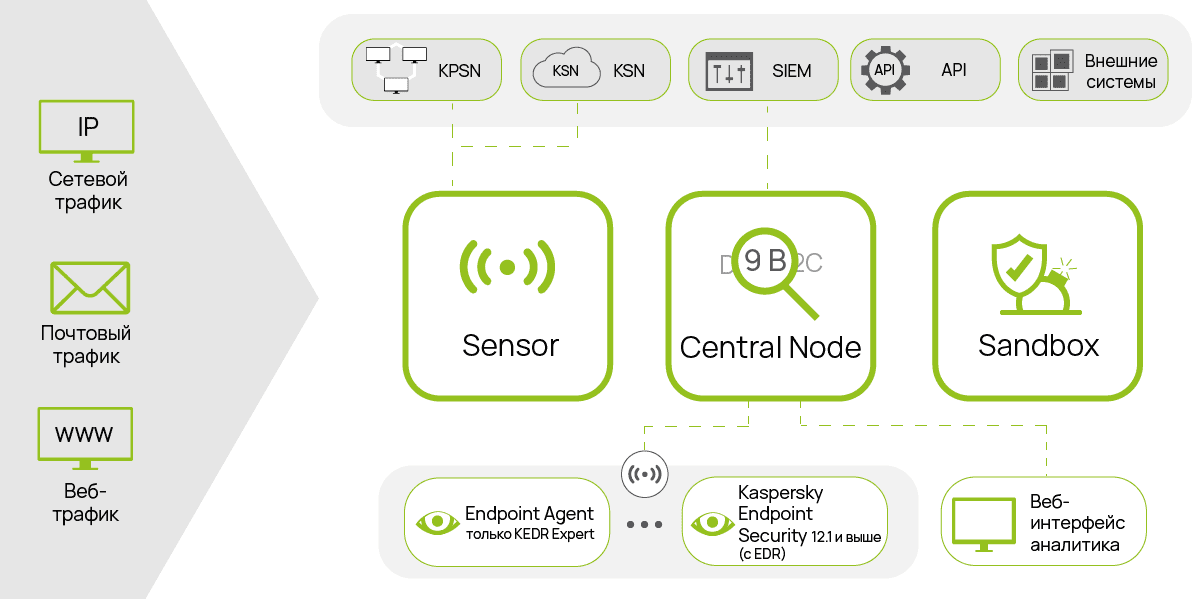

Архитектура платформы

Решение представляет собой три сервера (Sensor, Central Node, Sandbox), объединённых в одну платформу.

Серверный сенсор выполняет приём данных трафика (веб, сетевого, почтового) и передаёт телеметрию, найденную в трафике, на центральный узел. Агенты на рабочих местах собирают телеметрию с конечных устройств и передают её на центральный узел. Там осуществляется аналитика телеметрии и объектов. Далее данные передаются на сервер песочницы, где происходит детонация объекта.

Сервер Sensor

На сервере Sensor работают следующие компоненты:

- Сенсор, который принимает данные из трафика и передаёт их на обработку на сервер Central Node.

- Kaspersky Security (Private) Network (инфраструктура облачных сервисов). Используя базу знаний, проверяет репутации файлов и url-адресов, а также предоставляет сведения о статусе веб-ресурсов (вредоносный или легитимный).

- Intrusion Detection System (IDS). Проверяет трафик на признаки вторжения.

- URL Reputation. Обнаруживает вредоносные и используемые для целевых атак url-адреса. Выдаёт по ним вердикт.

Сервер Central Node

На сервере Central Node работают следующие модули:

- Anti Malware Engine. Проверяет файлы и объекты на вирусы, другие вредоносные программы и целевые направленные атаки.

- Targeted Attack Analyzer. Проводит статистический анализ и мониторинг сетевой активности программного обеспечения, установленного на компьютеры корпоративной локальной сети. Ищет паттерны подозрительного поведения и целенаправленного вторжения в трафике и создаёт по ним оповещения.

- Mobile Attack Analyzer. Проверяет исполняемые файлы в облачной инфраструктуре на мобильных устройствах, используя для этого технологии машинного обучения.

- YARA. Даёт возможность написания пользовательских правил для реагирования и отслеживания инцидентов.

- Kaspersky Security (Private) Network. Предоставляет данные о категориях веб-сайтов, проверяет репутацию url-адресов и файлов в своей базе знаний.

- Intrusion Detection System (IDS). Проверяет сетевой трафик на наличие атак.

- Endpoint Agent. Может работать в двух вариантах: как отдельный Endpoint Agent, передавая телеметрию на Central Node, так и совместно с Kaspersky Endpoint Security. Передаёт все события на сервер аналитики Central Node. Тот в свою очередь при срабатывании IoA-правил может запросить у Endpoint Agent более детальную информацию об инциденте, включая сам файл, которым инцидент вызван. После получения запрашиваемых данных Central Node отправляет их на проверку в Sandbox. Если полученный файл по результатам проверки получает статус вредоносного, то сервер аналитики автоматически создаёт правила на запрет запуска этого файла в инфраструктуре и передаёт данные на Endpoint Agent. Таким образом предотвращается распространение атаки в инфраструктуре.

Сервер Sandbox

Сервер Sandbox осуществляет запуск объектов в шаблонах операционных систем с целью анализа их поведения для выявления вредоносной активности, а также признаков целевых атак на корпоративную ИТ-инфраструктуру.

Применяет комплексный набор функциональных возможностей на основе поведенческого анализа, которые обеспечивают высокоэффективное обнаружение угроз. Это достигается за счёт:

- сопоставления поведения объектов с базой знаний METTRE ATT&CK,

- ускорения системного времени выявления активности объекта на виртуальных машинах,

- проверки трафика посредством IDS,

- моделирования пользовательской активности,

- рандомизации среды операционных систем.

Архитектура решения может выглядеть как отказоустойчивый кластер, где есть две копии сервера и хранилища. На них поступают данные из трафика и с рабочих станций. Они могут работать в режиме active-active, полностью дублируя действия, и обе эти копии могут отдавать данные на детонацию на компонент Sandbox.

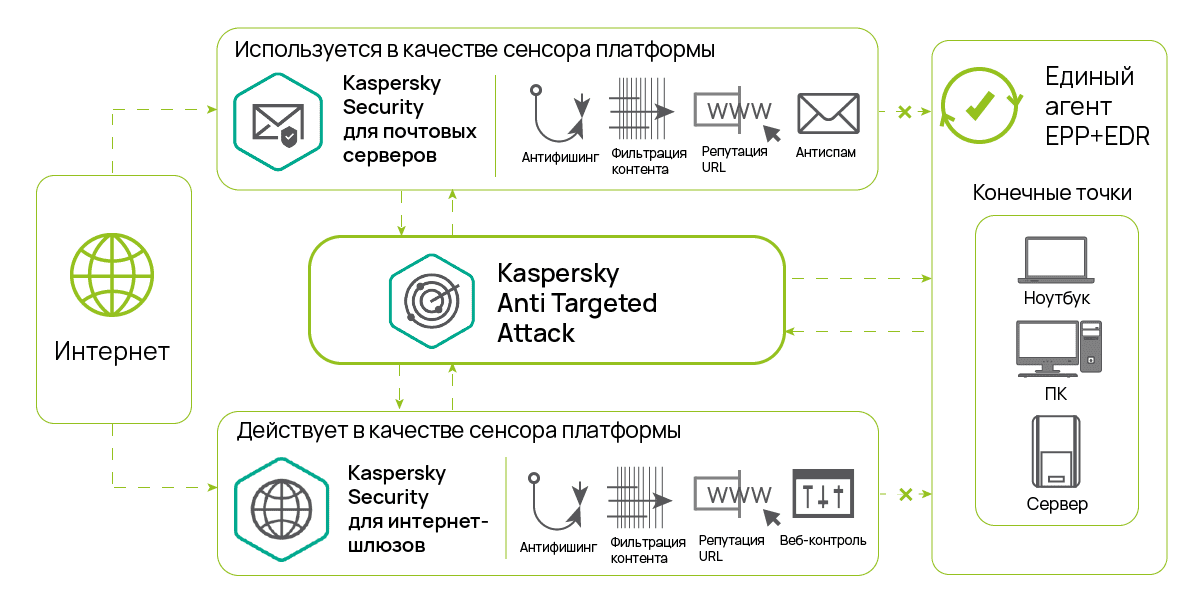

В роли Sensor также могут выступать решения Kaspersky Security для почтовых серверов и Kaspersky Security для интернет-шлюзов.

На рисунке выше продемонстрирована архитектура, в которой эти компоненты выступают в качестве сенсора: один для почтового трафика, другой — для сетевого. Данные приходят непосредственно на Kaspersky Security для почтовых серверов. На нём осуществляется аналитика с помощью собственных модулей. Далее выносится вердикт и отправляется на более глубокий анализ в компонент Central Node, откуда в случае необходимости объект направляется в песочницу. Затем он возвращается в компонент Kaspersky Security для почтовых серверов. И тот может автоматически блокировать угрозу, не допустив её до конечного устройства. Точно так же происходят расследование и реагирование при помощи Kaspersky Security для интернет-шлюзов.

Функциональные возможности и достоинства решения

Ключевые возможности:

- защита максимального количества точек входа на уровне сети и рабочих мест;

- обеспечение детального обзора всех конечных точек в корпоративной сети с предоставлением данных о событиях, которые происходят в корпоративной ИТ-инфраструктуре;

- визуализация всех этапов расследования;

- совместная работа сенсоров (веб, сетевых и почтовых), а также агентов на конечных точках — это обеспечивает реализацию EDR;

- интеграция с Threat Intelligence;

- сопоставление событий с техниками матрицы METTRE ATT&CK.

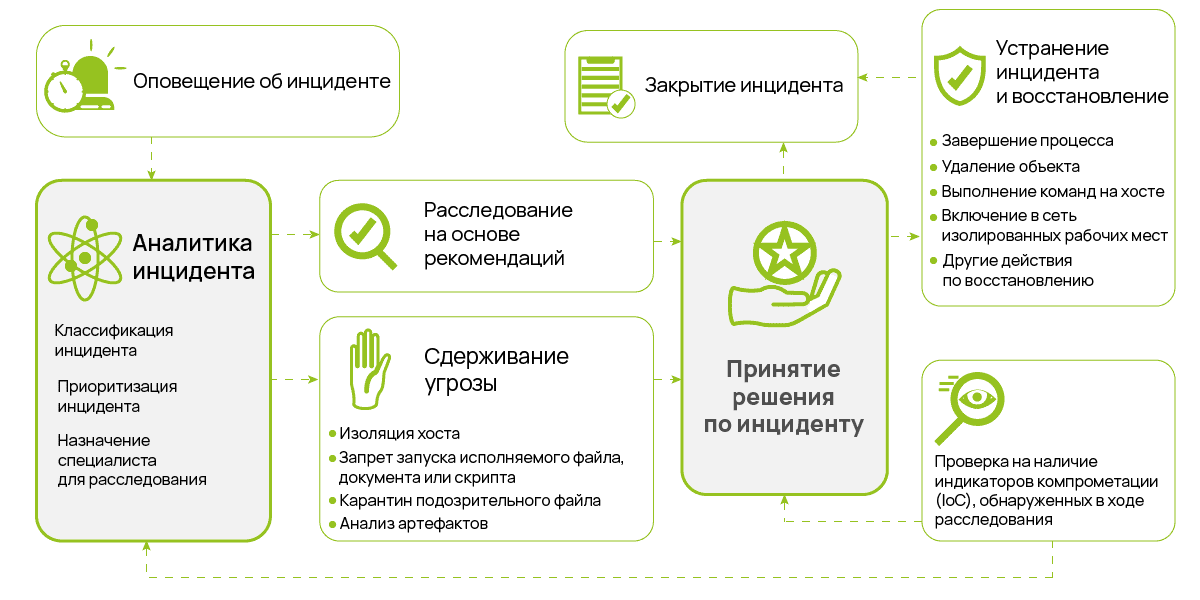

В рамках реагирования на инциденты система может изолировать от корпоративной сети скомпрометированный хост, таким образом предотвратив дальнейшее распространение и заражение. Также система может: завершать подозрительный процесс, перемещать объект в карантин или удалять его, управлять службами и выполнять команды на защищённом хосте, использовать рекомендательную базу для борьбы с угрозами, создавать правила блокировки в автоматическом режиме, запускать YARA-проверки с учётом пользовательских правил.

Схема централизованного реагирования:

На иллюстрации видно, что оповещение об инциденте поступает на Central Node. Там на основе рекомендаций проводится анализ и расследование события. Угроза сдерживается по типу изоляции хоста и запрета запуска исполняемого файла. Далее на основе вынесенного вердикта специалист по информационной безопасности устраняет инцидент.

Ключевые достоинства решения Kaspersky Anti Targeted Attack:

- уникальные стек-технологии,

- низкие системные требования,

- масштабируемость.

Получить консультацию

Отправьте описание задачи, в решении которой нуждается ваш бизнес. Мы предложим возможные варианты её решения и оценим стоимость её выполнения.